Este método é vulnerable a pirateos indetectables e a gran escala e requiriría unha elección completamente nova se os datos das papeletas escaneadas ou a cadea de bloques fosen pirateados porque non existirían papeletas para o reconto manual ou non.

Explicación escrita

Non necesitas entender a tecnoloxía blockchain porque

pode comprobar de forma privada que a súa papeleta dixitalizada ten

engadiuse á cadea de bloques usando o seu número de identificación de voto,

mentres que os malos actores non poden verificar que papeleta emitiu.

Pero se estás interesado...

Contidos

(Volver ao contido)

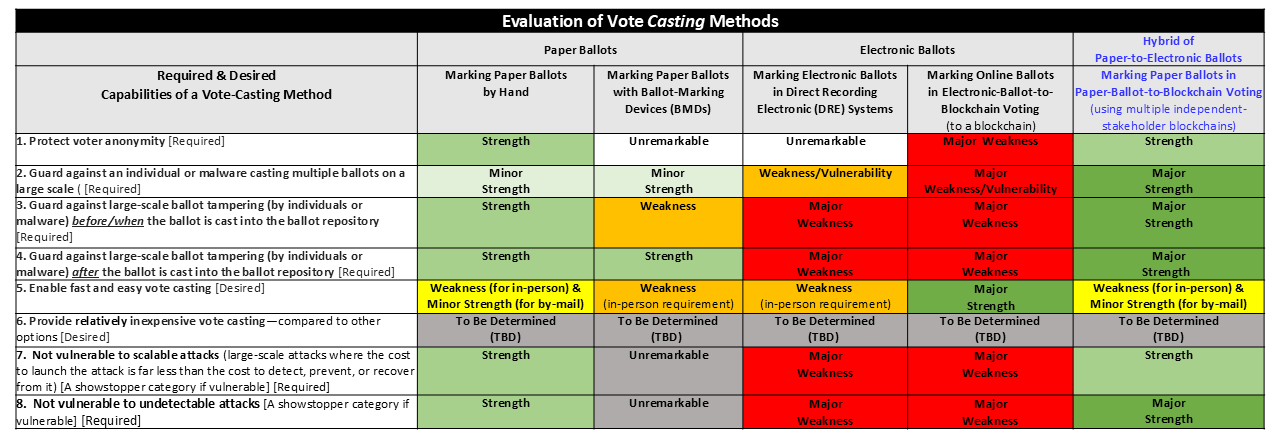

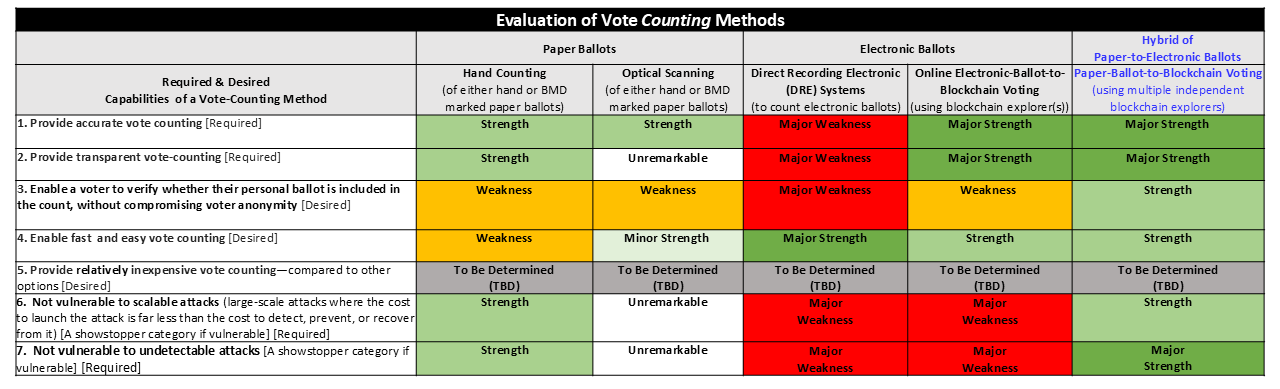

As solucións aos problemas nun sistema adoitan vir con compensacións.

Escala de valoración

(Volver ao contido)

Compare os métodos de votación Blockchain

(Volver ao contido)

Problemas (vulnerabilidades técnicas críticas)

en Tradicional

Votación electrónica a cadea de bloques

Solucións (baixa tecnoloxía e non tecnoloxía)

en Novo

Votación de papeleta a cadea de bloques

(Volver ao contido)

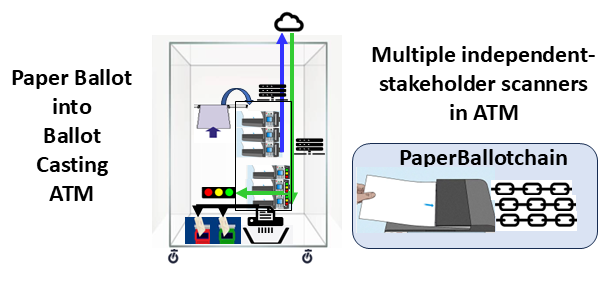

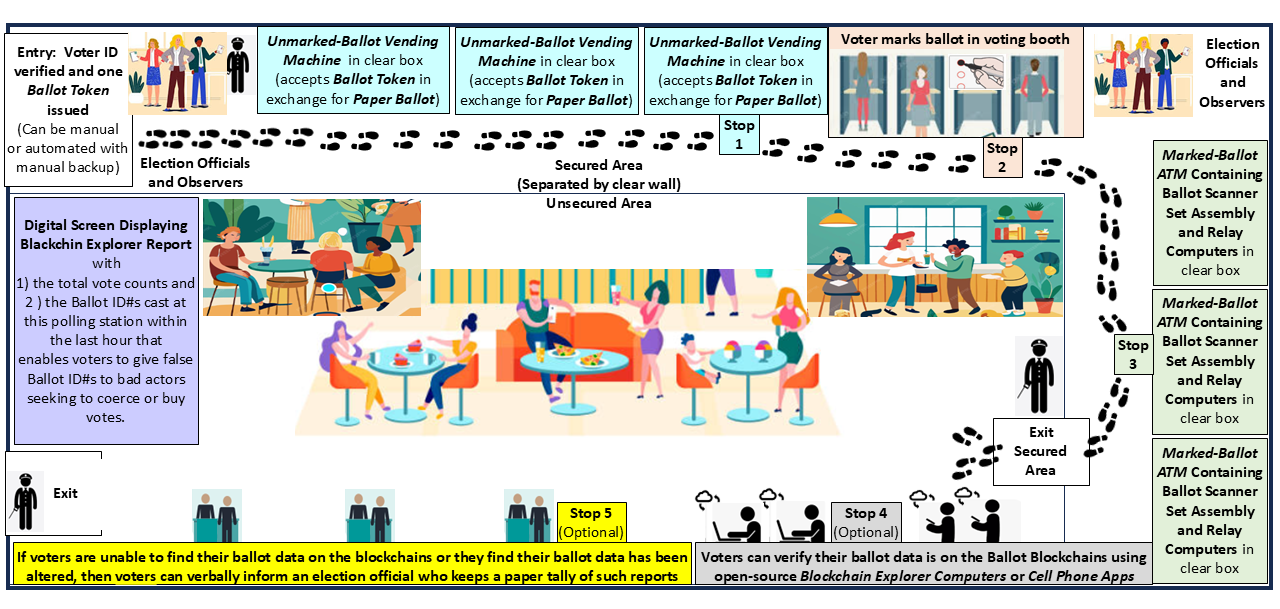

Pasos clave en PaperBallotchain

(Volver ao contido)

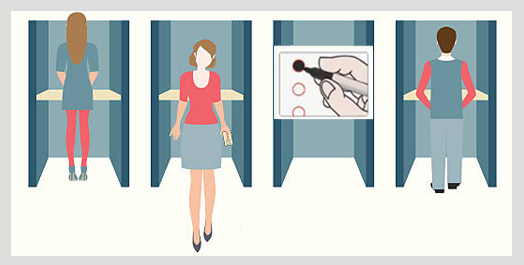

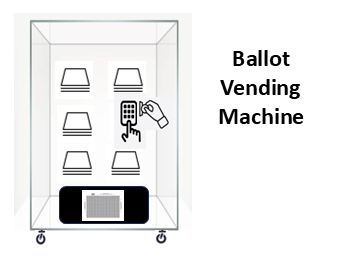

Paso 1

Paso 2

Paso 3

Paso 4

Paso 5

Paso 6

Paso 7

Paso 8

Paso 9

Paso 10

Cafés de Votación Opcionais

para axudar a maximizar a participación electoral nunha comunidade

(Volver ao contido)

Capas de seguridade clave

en PaperBallotchain

(Volver ao contido)

Capas de seguridade que garanten o anonimato dos electores

Capas de seguridade que protexen a integridade e autenticidade das papeletas

Nota: "Integridade" significa que os datos non foron alterados.

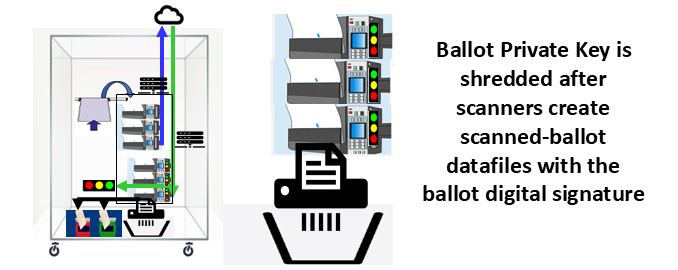

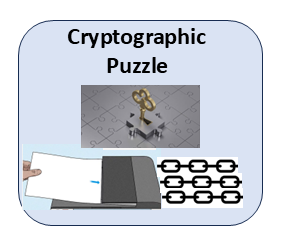

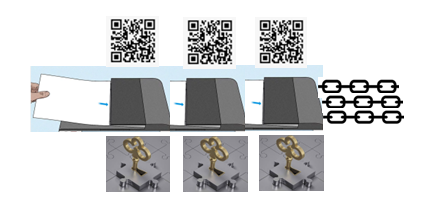

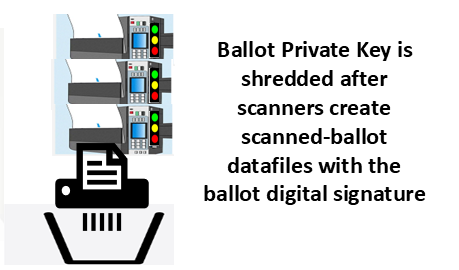

Nota: "Autenticidade" significa que os datos poden verificarse como procedentes dunha fonte esperada (neste caso, verificados criptográficamente mediante 1) unha clave pública de papeleta que determina se a sinatura dixital da papeleta (creada a partir da clave privada da papeleta) é válida e 2) unha clave pública do escáner que determina se a sinatura dixital do escáner (creada a partir da clave privada do escáner de partes interesadas) é válida).

(Volver ao contido)

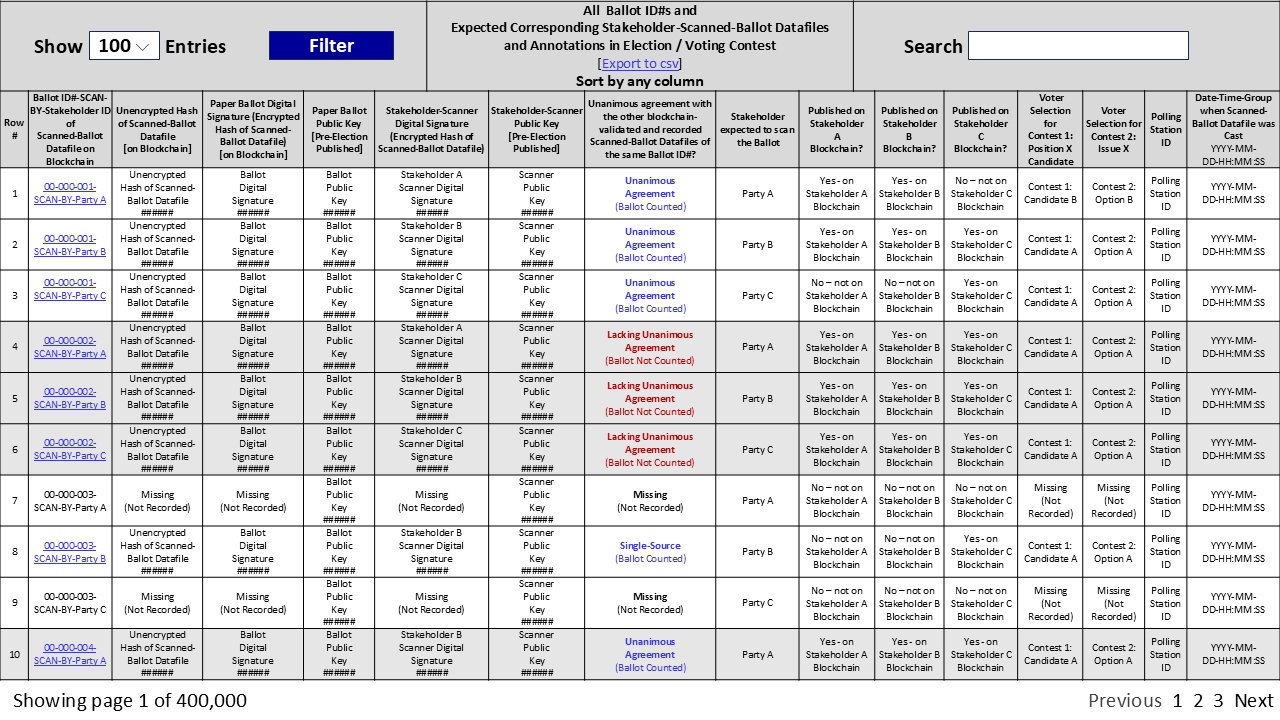

Rexistros clave

en PaperBallotchain

(Volver ao contido)

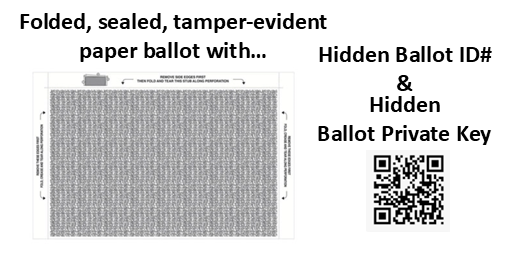

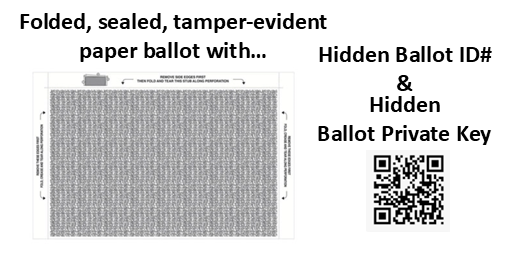

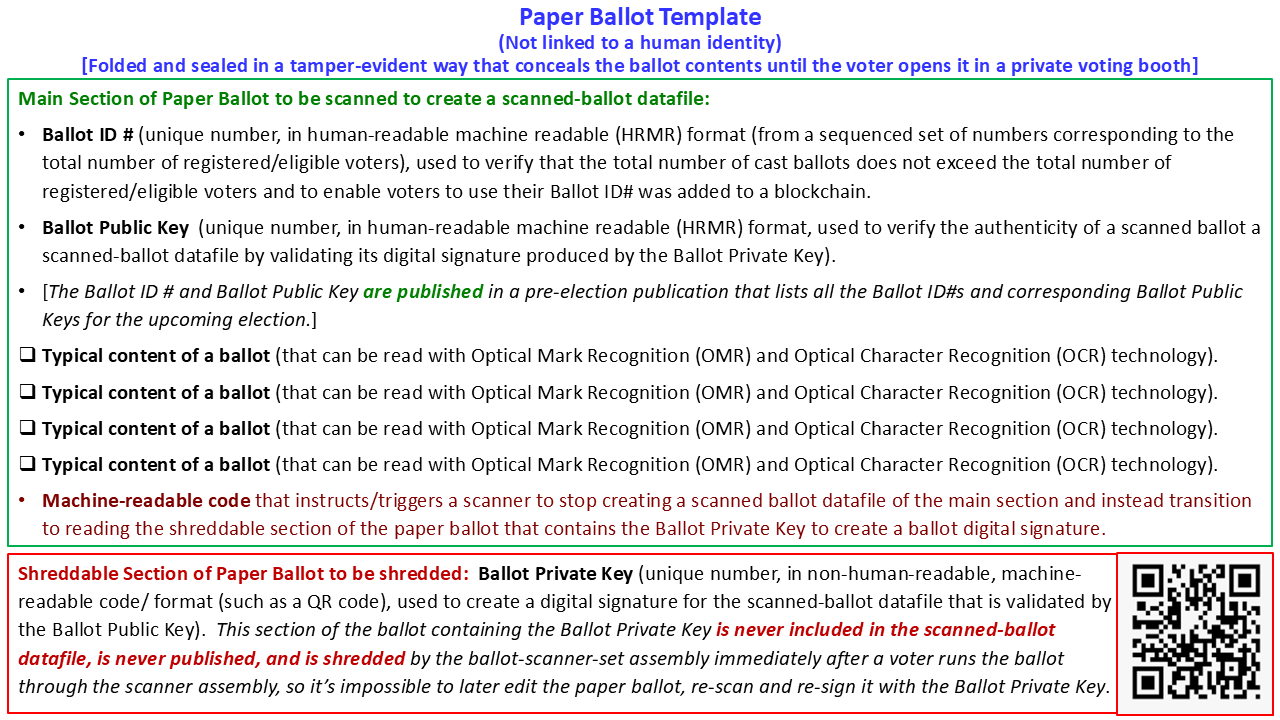

Modelo de papeleta

(Non vinculado a unha identidade humana)

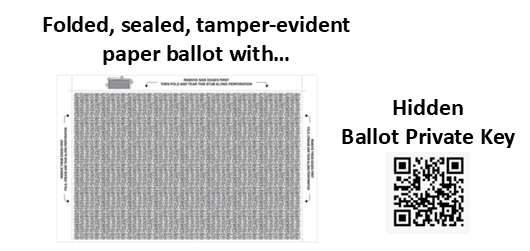

Dobrado e selado de forma a proba de manipulacións que oculta o número de identificación da papeleta e a clave privada da papeleta.

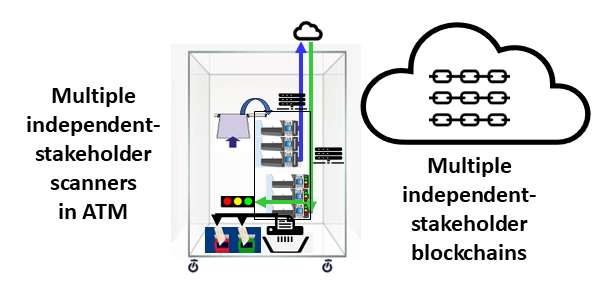

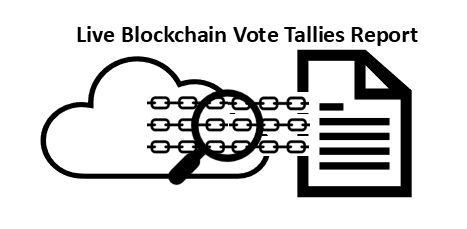

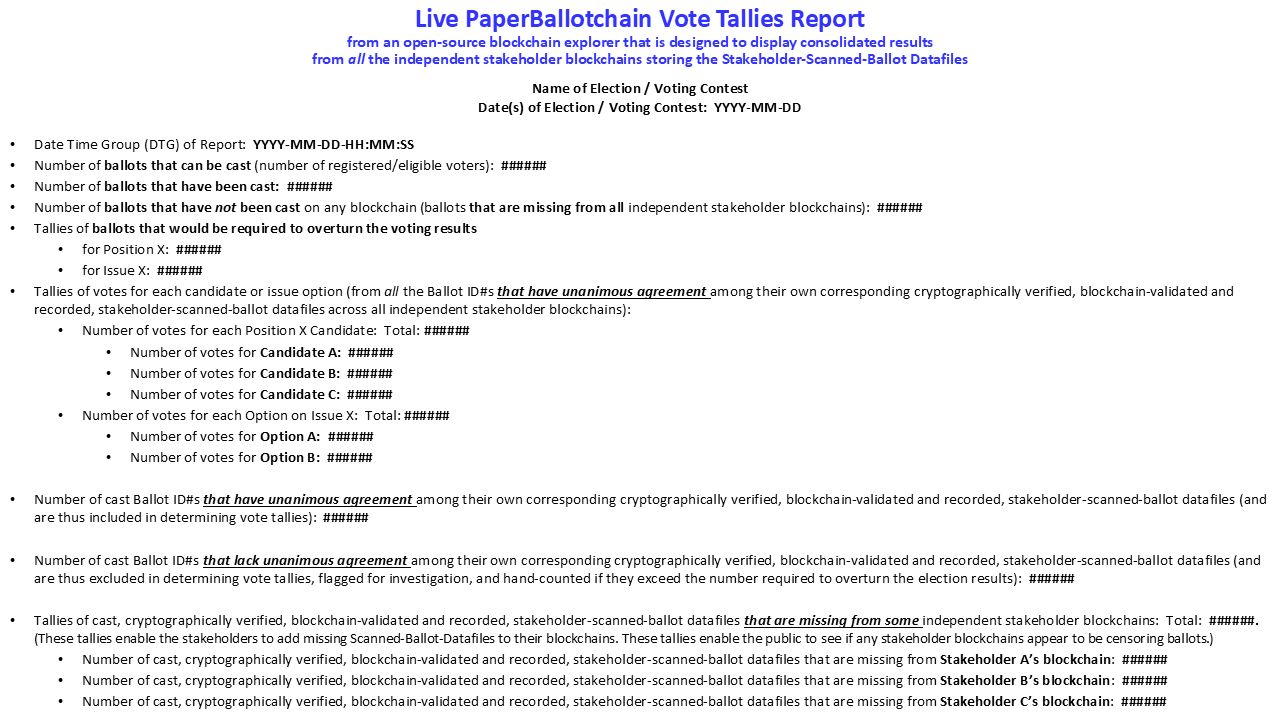

Informe de votación en directo de PaperBallotchain

producido polo explorador de cadeas de bloques de código aberto deseñado para mostrar resultados consolidados

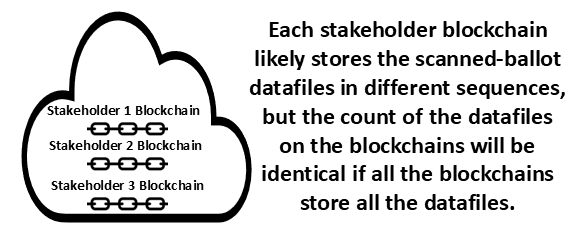

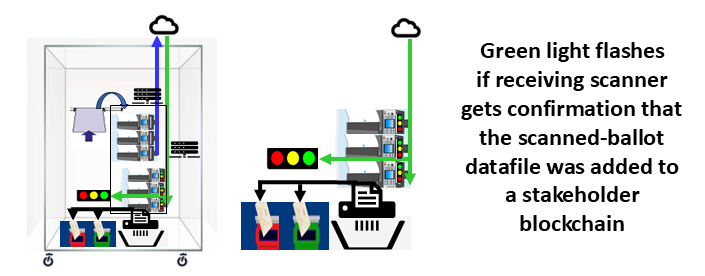

de todas as cadeas de bloques de partes interesadas independentes que almacenan os ficheiros de datos de papeletas escaneadas de partes interesadas

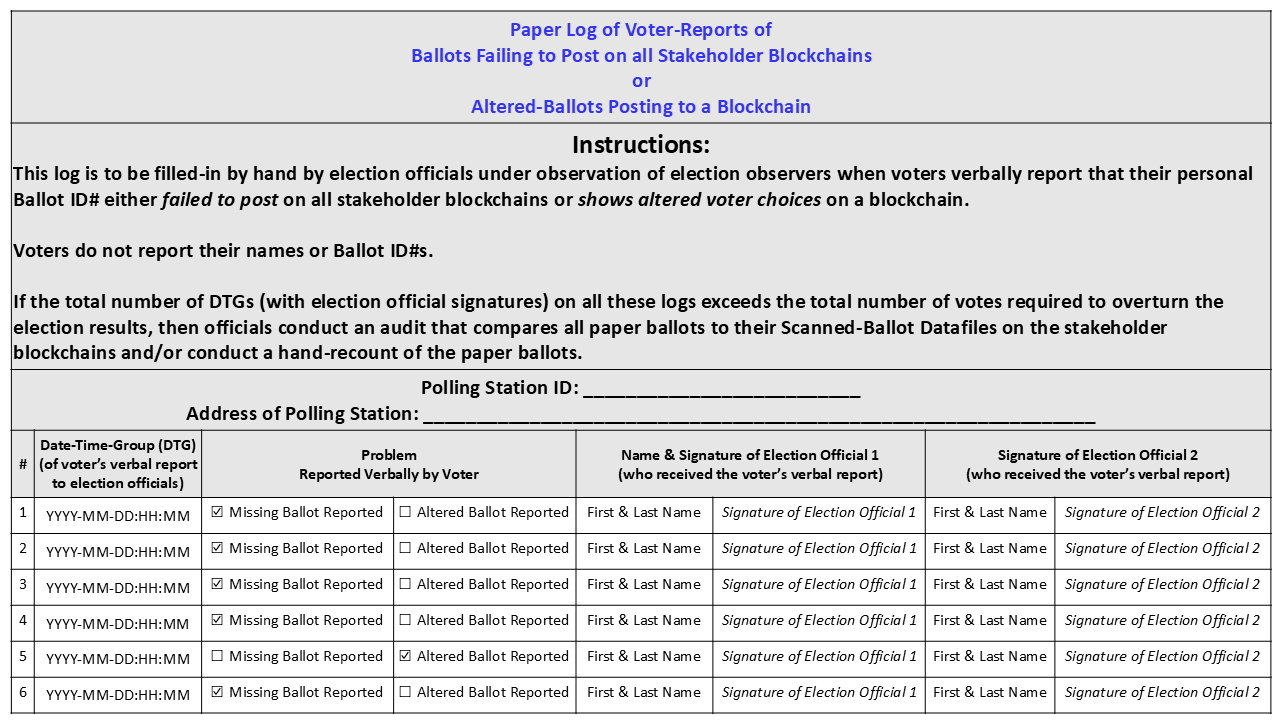

Rexistros en papel dos problemas comunicados polos votantes

As papeletas que non se publican en todas as cadeas de bloques de partes interesadas ou as papeletas alteradas se publican nunha cadea de bloques

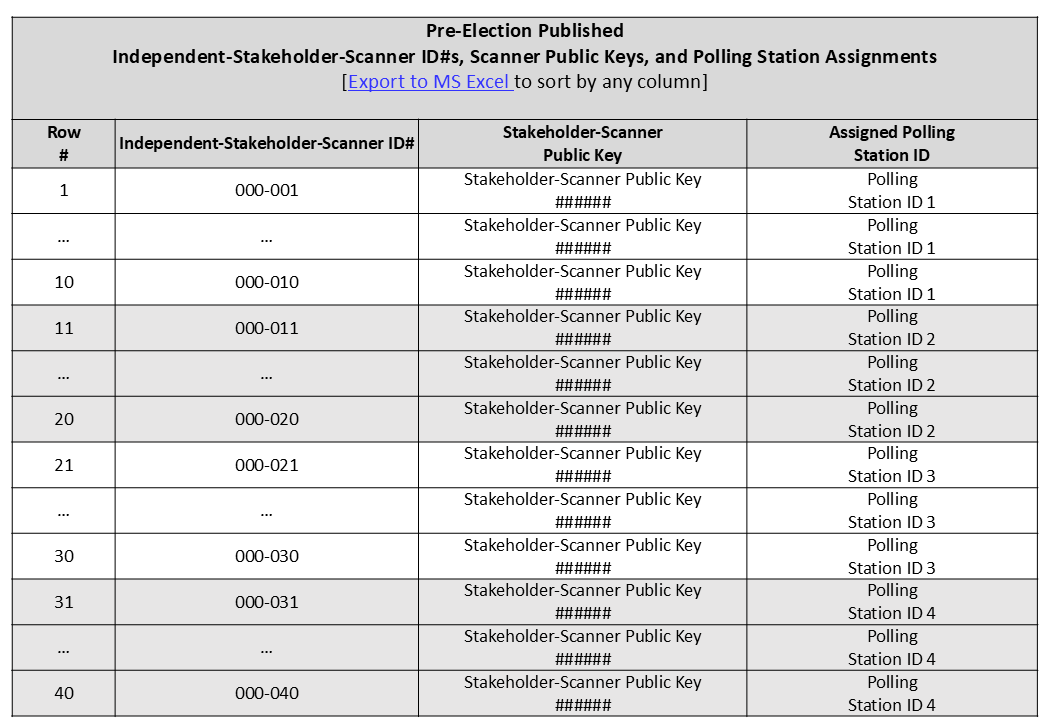

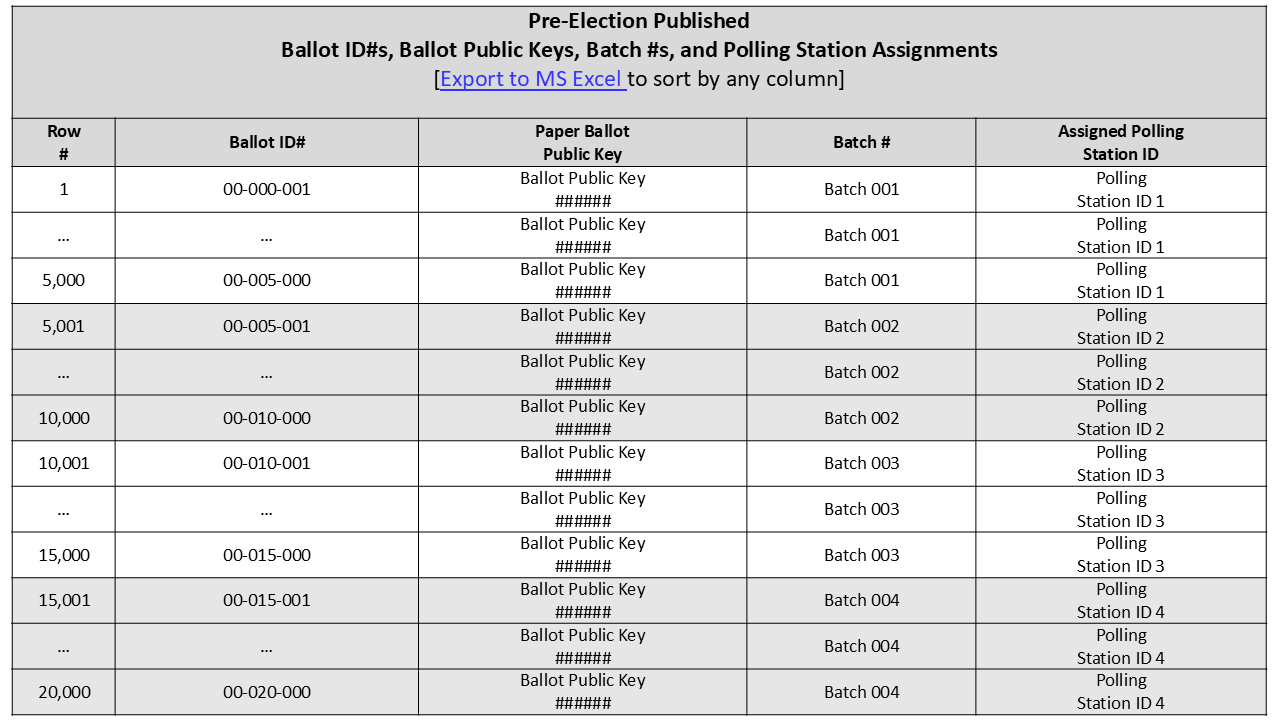

Preelectoral-Publicado

Números de identificación das papeletas, claves públicas de papeletas, números de lotes e asignacións de mesas electorais

Preelectoral-Publicado

Números de identificación de escáneres de partes interesadas independentes, chaves públicas do escáner e asignacións de mesas de votación